Vor allem in Unternehmen wird die IT – SICHERHEIT groß geschrieben. Ein Punkt wäre hier die Verschlüsselung der Festplatten und Laufwerke, vor allem bei Notebooks ist das oft gewünscht. Es gibt inzwischen viele Anbieter, aber warum nicht die Windows interne Verschlüsselung benutzen ? Windows hat den Bitlocker im Angebot. Man kann ja über Microsoft Produkte sagen was man will, aber es hat schon gewisse Vorteile. Ein Vorteil wäre, dass man den TPM Bitlocker Schlüssel in Active Directory speichern lassen kann. Um das geht es in diesem Beitrag.

Vorteile Bitlocker – auch in Unternehmen

- sehr gute Integration im Betriebssystem

- Einfache Bedienung

- Die Keys / Schlüssel können im AD (Active Directory) gespeichert werden

- Kann über GPO (Gruppenrichtlinien) gesteuert werden

- Kostenlos, solange kein MBAM (Microsoft BitLocker-Administration und -Überwachung) benutzt wird

TPM / Bitlocker

TPM:

Hier wird der Besitzerschlüssel des TPM Bausteins in Active Directory gespeichert

BitLocker:

Hierbei handelt es sich um den Wiederherstellungsschlüssel für die betreffende Partition

Schritt 1 – Active Directory für Bitlocker vorbereiten

Als erstes muss das Active Directory vorbereitet werden, um TPM Bitlocker Schlüssel in Active Directory speichern zu können.

[thrive_text_block color=”red” headline=”:-(“]

Wenn noch ein Windows Server 2003 im Einsatz sein sollte, muss vorher unbedingt ein Schema-Update durchgeführt werden.

[/thrive_text_block]

[thrive_text_block color=”green” headline=”:-)”]

Bei Server 2008 R2 und höher ist das nicht mehr notwendig, da diese die Schema-Erweiterung bereits mitbringen.

Dadurch kann direkt zu Schritt 2 gesprungen werden.

[/thrive_text_block]

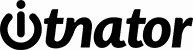

Damit der Client den TPM Besitzerschlüssel in das ActiveDirectory speichern kann, muss das Script Schema-Update auf dem Domain Controlelr ausgeführt werden. Dieses Script setzt die Berechtigungen des Attributs msTPM-OwnerInformation so, dass der Client seinen TPM Schlüssel einfügen kann.

ACHTUNG:

Sollte das Server OS NICHT Englisch sein, so muss das Script noch angepasst werden:

Anstatt die Berechtigung “SELF” zu setzen, muss diese z.B. für Deutsch in “SELBST” ersetzt werden.

Schritt 2 – TPM Bitlocker Schlüssel in Active Directory speichern

Da das AD jetzt vorbereitet ist, müssen wir noch Gruppenrichtlinien definieren. Diese Gruppenrichtlinien geben dem Client vor, dass der den Wiederherstellungsschlüssel im Active Directory unter dem Computerobjekt gespeichert werden.

[thrive_text_block color=”light” headline=”Bitlocker GPO”]

Pfad:

Computerkonfiguration / Administrative Vorlagen / Windows-Komponenten / BitLocker Laufwerksverschlüsselung / Betriebssystemlaufwerke

Richtlinie:

”Festlegen, wie BitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können”

[/thrive_text_block]

[thrive_text_block color=”light” headline=”TPM GPO”]

Pfad:

Computerkonfiguration / Administrative Vorlagen / System / Trusted Platform Module-Dienste

Richtlinie:

“TPM-Sicherung in Active-Directory-Domänendienste aktivieren”

[/thrive_text_block]

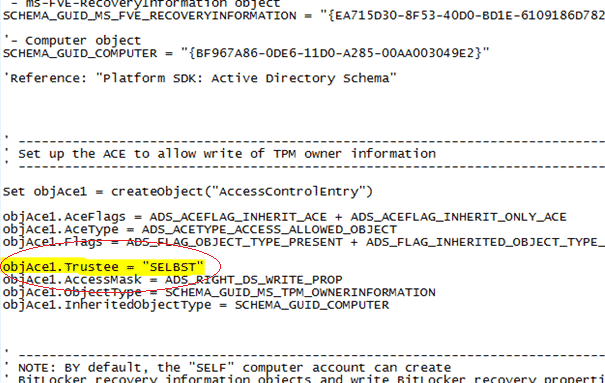

Schritt 3 – Verwaltungsprogramm für Bitlocker installieren

Um die Bitlocker Wiederherstellung im Computerobjekt anzeigen zu können, muss noch ein Verwaltungsprogramm für Bitlocker auf dem Domain Controller installiert werden.

Dazu müssen folgende Schritte ausgeführt werden:

- Server Manager starten

- Zu “Features” navigieren

- “Remoteserver-Verwaltungstools” öffnen

- “Featureverwaltungstools” öffnen

- “Verwaltungshilfsprogramm für Bitlocker” aufklappen

- “Bitlocker-Wiederherstellungskennwort-Viewer” auswählen

- Installieren und den Server neu starten

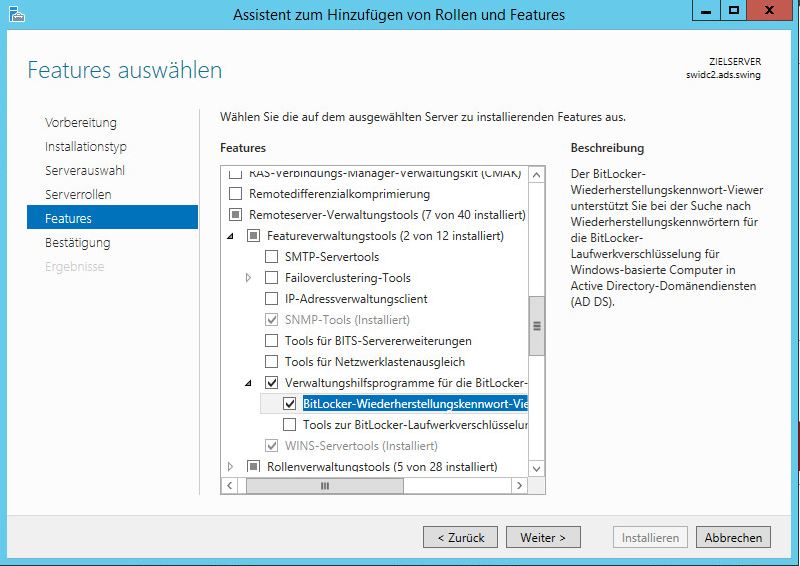

Nun gibt es in den Computerobjekten im ActiveDirectory einen Reiter “BitLocker-Wiederherstellung”

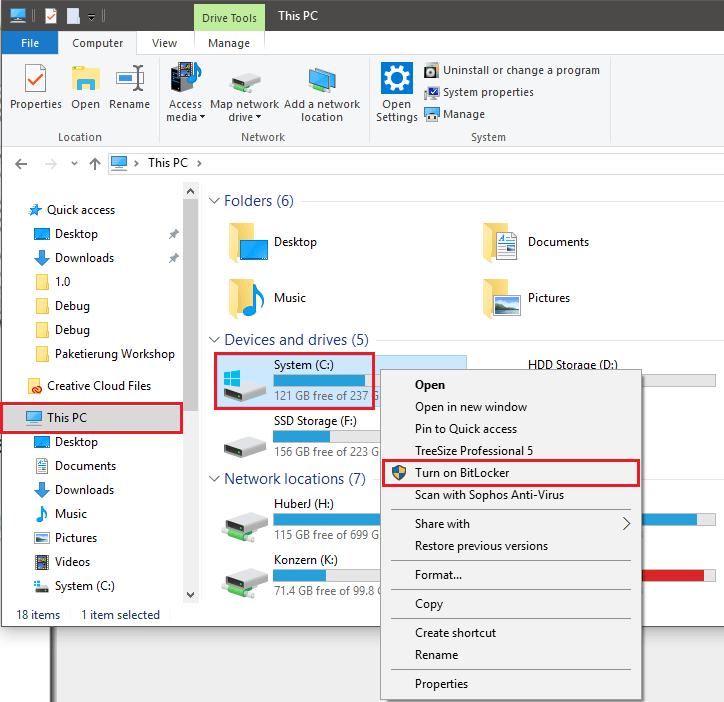

Schritt 4 – BitLocker auf Client aktivieren

Jetzt müssen wir nur noch “Computer” öffnen und Bitlocker aktivieren.

Natürlich können noch weitere Gruppenrichtlinien definiert werden, um den Assistenten “abzuspecken”.

Die TPM Bitlocker Schlüssel in Active Directory schreiben, sollte nun ohne Probleme funktionieren.

[thrive_text_block color=”red” headline=”Nicht vergessen !”]

…die Gruppenrichtlinien der richtigen OU zuzuweisen 😉

[/thrive_text_block]

Den Status der Verschlüsselung anzeigen? Funktioniert ganz einfach!

https://www.itnator.net/bitlocker-status-per-powershell-anzeigen/