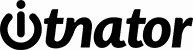

Experten nennen es einen der schwersten Fehler, der jemals gefunden wurde. Intel hat nach einer CPU Sicherheitslücke in der Management Unit deren Prozessoren offenbar auch einen Designfehler in der Adressierung der virtuellen Speicherbereiche. Dies kann dazu führen, dass bösartige Prozesse auf den Speicher des Betriebssystem – Kernels zugreifen können und Schadcode einspeisen können. Ob man auch von der Sicherheitslücke Meltdown / Spectre betroffen ist, kann man mit PowerShell überprüfen.

CPU Sicherheitslücke überprüfen

Der Computer muss eine aktive Internetverbindung haben, da Pakete zur Prüfung benötigt werden. Bitte beachten 🙂

[thrive_text_block color=”light” headline=”Schritt 1″]

PowerShell als Administrator starten (Rechtsklick auf das Windows Logo) – “Als Administrator ausführen”

Danach installieren wir das Modul “SpeculationControl” mit:

Install-Module SpeculationControl

Nun kommt die Frage, ob man einem “Nicht vertrauenswürdiges Repository” zustimmen will. Dies bitte mir “JA” bestätigen.

[/thrive_text_block]

[thrive_text_block color=”light” headline=”Schritt 2″]

Mit folgendem Befehl, kann jetzt der Bericht erstellt und aufgerufen werden:

Get-SpeculationControlSettings

[/thrive_text_block]

[thrive_text_block color=”light” headline=”Schritt 3 (Bei Fehlern)”]

Kommt ein Fehler wie z.B. dieser:

[code]Get-SpeculationControlSettings : Der Befehl “Get-SpeculationControlSettings” wurde im Modul “SpeculationControl” gefunden, das Modul konnte aber nicht geladen werden. Wenn Sie weitere Informationen wünschen, führen Sie “Import-Module SpeculationControl” aus.[/code]

muss noch folgernder Befehl in PowerShell eingegeben werden, um die Ausführung zuzulassen:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

[/thrive_text_block]

[thrive_text_block color=”light” headline=”Ausgabe / Ergebnis”]

Nach dem Ausführen der Schritte zur CPU Sicherheitslücke sollte es ähnlich wie hier im Bild aussehen.

Gibt es noch keinen passenden Patch für CPU & Board, erscheint in roter Farbe:

Hardware support for branch target injection mitigation is present: False

Ob das Windows Update eingespielt ist (true), erkennt man an diesem Eintrag:

Windows OS support for branch target injection mitigation is present: True

Ist das BIOS und Windows Update eingespielt, sollten alle Zeilen in grün erscheinen und folgende Ausgabe stehen:

Windows OS support for branch target injection mitigation is enabled: True

Achtung bei AMD Prozessoren!

Bei Computern mit AMD – Prozessoren ist der Patch nicht notwendig. Daher erscheint folgende Ausgabe in der PowerShell:

Hardware requires kernel VA shadowing: False

[/thrive_text_block]

Nachteil nach Schließung der Lücke

Der Wechsel zwischen den Seitentabellen hat zur Folge, dass jeder Systemaufruf oder Interrupt mit Geschwindigkeits – Einbußen zu kämpfen hat. Einige Entwickler sprechen von bis zu 5 Prozent. 🙁

Betroffene Intel CPU / Prozessoren

- Intel Core i3 Prozessor (45nm und 32nm)

- Intel Core i5-Prozessor (45nm und 32nm)

- Intel Core i7 Prozessor (45nm und 32nm)

- Intel Core M Prozesso-Familie (45nm und 32nm)

- 2. Generation Intel Core Prozessoren

- 3. Generation Intel Core Prozessoren

- 4. Generation Intel Core Prozessoren

- 5. Generation Intel Core Prozessoren

- 6. Generation Intel Core Prozessoren

- 7. Generation Intel Core Prozessoren

- 8. Generation Intel Core Prozessoren

- Intel Core X-Serie-Prozessor-Familie für Intel X99- Plattformen

- Intel Core X-Serie-Prozessor-Familie für Intel X299-Plattformen

- Intel Xeon Prozessor 3400-Serie

- Intel Xeon Prozessor 3600-Serie

- Intel Xeon Prozessor 5500-Serie

- Intel Xeon Prozessor 5600-Serie

- Intel Xeon Prozessor 6500-Serie

- Intel Xeon Prozessor 7500-Serie

- Intel Xeon Prozessor E3 Familie

- Intel Xeon Prozessor E3 v2 Familie

- Intel Xeon Prozessor E3 v3 Familie

- Intel Xeon Prozessor E3 v4 Familie

- Intel Xeon Prozessor E3 v5 Familie

- Intel Xeon Prozessor E3 v6 Familie

- Intel Xeon Prozessor E5 Familie

- Intel Xeon Prozessor E5 v2 Familie

- Intel Xeon Prozessor E5 v3 Familie

- Intel Xeon Prozessor E5 v4 Familie

- Intel Xeon Prozessor E7 Familie

- Intel Xeon Prozessor E7 v2 Familie

- Intel Xeon Prozessor E7 v3 Familie

- Intel Xeon Prozessor E7 v4 Familie

- Intel Xeon Prozessor Scalable Familie

- Intel Xeon Phi Prozessor 3200, 5200, 7200 Serie

- Intel Atom Prozessor C Serie

- Intel Atom Prozessor E Serie

- Intel Atom Prozessor A Serie

- Intel Atom Prozessor x3 Serie

- Intel Atom Prozessor Z Serie

- Intel Celeron Prozessor J Serie

- Intel Celeron Prozessor N Serie

- Intel Pentium Prozessor J Serie

- Intel Pentium Prozessor N Serie