NTLMv2 aktivieren – LAN Manager-Authentifizierung

In Windows und dessen Netzwerken gibt es verschiedene Verfahren, wie die Authentifizierung bei Anmeldungen in Netzwerken von Statten geht. Es gibt verschiedene Arten von Abfrage- und Rückmeldung-Authentifizierungsprotokollen für Netzwerkanmeldungen. Unter Windows haben wir die Möglichkeit Authentifizierungsprotokollstufen zu wählen, welche von Clients verwendet und von Servern akzeptiert werden. Neue Anwendungen und Systeme benötigen NTLMv2. Wie man NTLMv2 aktivieren kann zeigen wir euch.

RyanMcGuire / Pixabay

LmCompatibilityLevel

Welche “LmCompatibilityLevel” gibt es? Es gibt verschiedene LmCompatibilityLevel die verwendet, beziehungsweise konfiguriert werden können. Hier wird unterschieden, welche Authentifizierungs-Mechanismen der Client verwendet. Hier wird zwischen LM-, NTLM- und NTLMv2 Authentifizierungen unterschieden. Wir empfehlen die NTLMv2 aktivieren zu lassen, da diese die höchste Sicherheit bietet. Es gibt sechs Stufen, wobei Stufe 5 die höchste Sicherheit bietet. Hier findet ihr die verschiedenen LmCompatibilityLevel:

Level / Stufe

Bedeutung

0

Clients nutzen die LM- und NTLM-Authentifizierung, aber NIE die NTLMv2-Authentifizierung.

Domänencontroller akzeptieren LM-, NTLM- und NTLMv2-Authentifizierung.

1

Clients nutzen die LM- und NTLM-Authentifizierung sowie die NTLMv2-Authentifizierung wenn es vom Server unterstützt wird.

Domänencontroller akzeptieren LM-, NTLM- und NTLMv2-Authentifizierung.

2

Clients nutzen nur die NTLM- und NTLMv2-Authentifizierung.

Domänencontroller akzeptieren LM-, NTLM- und NTLMv2-Authentifizierung.

3

Clients nutzen nur die NTLMv2-Authentifizierung.

Domänencontroller akzeptieren LM-, NTLM- und NTLMv2-Authentifizierung.

4

Clients nutzen nur die NTLMv2-Authentifizierung.

Domänencontroller lehnen LM-Authentifizierung ab und akzeptieren nur NTLM- und NTLMv2-Authentifizierung.

5

Clients nutzen nur die NTLMv2-Authentifizierung.

Domänencontroller lehnen LM- und NTLM-Authentifizierung ab und akzeptieren nur NTLMv2-Authentifizierung.

Achtung!

Mit Stufe 4 und 5 sollte vorsichtig umgegangen werden, da der Domain Controller die anderen Verbindungen ablehnt.

NTLMv2 aktivieren

Viele neue Anwendungen und Anmeldungen setzen das Protokoll NTLMv2 voraus. Deswegen ist es oft Voraussetzung NTLMv2 aktivieren zu lassen. Hierzu gibt es verschiedene Möglichkeiten. Entweder per Gruppenrichtlinie / GPO, oder per Registry. Wir empfehlen die Verwendung von Richtlinien, da diese schöner zu konfigurieren sind.

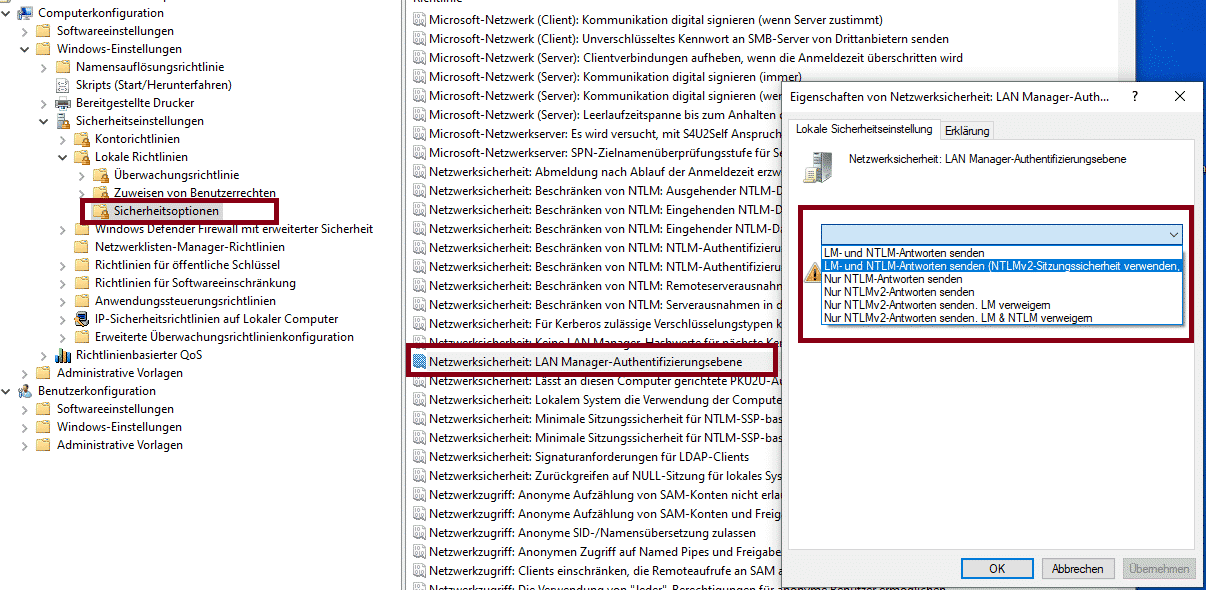

Gruppenrichtlinie / GPO

Die einfachste Möglichkeit um NTLMv2 aktivieren zu können ist meiner Meinung nach die Gruppenrichtlinie / GPO. Hier kann man das Authentifizierungs-Verfahren ganz einfach im Netzwerk konfigurieren. Hierzu gehen wir folgendermaßen vor:

- Neue Gruppenrichtlinie erstellen (Computer-Richtlinie)

- Zu folgendem Pfad navigieren:

Computer Configuration\Windows\Settings\Security Settings\Local Policies\Security Options

Hier gibt es den Punkt

- Englisch: “Network security: LAN Manager authentication level“

- Deutsch: “Netzwerksicherheit: LAN Manager-Authentifizierungsebene“

Nach dem Öffnen dieser Richtlinie werden uns die 6 Stufen zur auswahl gegeben. Hier wählen wir die gewünschte Stufe aus und bestätigen mit “OK”. Wenn man sich nicht mehr sicher ist, findet man im Reiter “Erklärung” weitere Informationen.

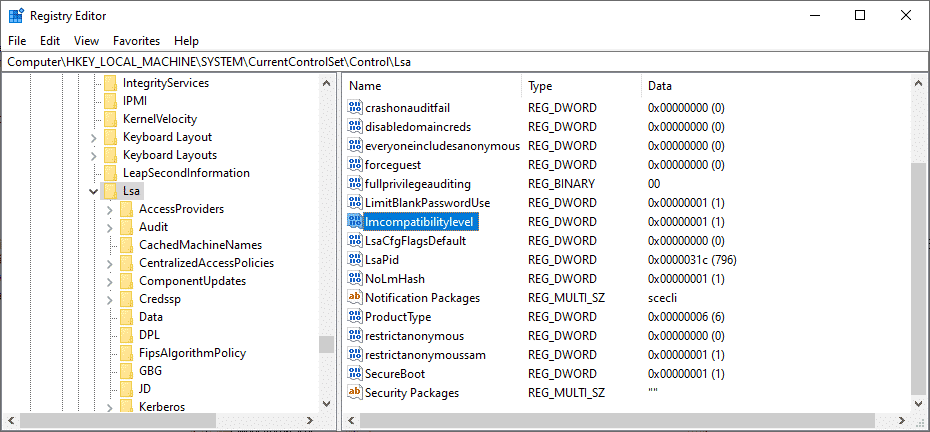

Registry

Natürlich ist das NTLMv2 aktivieren auch per Registry Eintrag möglich. Auch hier wird mit den Stufen gearbeitet. Hierzu gehen wir folgendermaßen vor:

- Windows Registry öffnen (Administrator-Rechte)

- Zu folgendem Pfad navigieren:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Hier gibt es den Eintrag “lmcompatibilitylevel“, welcher bearbeitet werden muss. Mit einem Doppelklick lässt sich dieser bearbeiten. Hier muss die Stufe (oben genannt) als Zahl eingetragen werden.